在資訊科技的世界裏的產物,大家往往都只著眼於強大、實用的功能,而對於資訊安全方面卻是不少人忽視的地方。特別是對於連接至互聯網等公開網域的設備,其保安管理是十分重要的一環。而隨著近年自媒體、個人 vlog 拍攝的興起,再加上近期 Google 宣佈取消免費無限儲存的相簿服務等推動下,NAS 成為了網絡設備的人氣,甚至不少「初哥」紛紛入會。為此,大王今次將會教大家為 NAS 建立一個防火牆,利用簡單的通訊規則就能大幅降低裝置被攻擊、入侵的風險。

本次文章同樣地會以台灣 NAS 一線大廠 QNAP 的平台作為教學。於 QNAP 的 NAS 作業系統中 (包括 QTS、QuTS hero),原廠提供一個名為 QuFirewall 的應用免費供用家使用。由命名顯然可見它是一款「防火牆」應用程式,可以保護其設備防範外部攻擊。這個 QuFirewall「防火牆」的運作原理,主要是透過加入不同的通訊規則,去限制連接 NAS 設備的裝置、網域範圍、IP 地區、使用的通訊埠等等,從而大幅降低被攻擊的風險。換言之,當防火牆的通訊規則設定得愈精細,只準許信任區域內的裝置連接,那黑客攻擊該設備的難度將大大提升。此外,QuFirewall 防火牆亦設有通知機制,當發現到可疑的連接或過多被拒絕的不合通訊規則連接請求時,就會通知使用者,以及早作出警戒、預防受到進一步的攻擊。

除了加設「防火牆」之外,還有不少的設定與功能,可以讓你的 NAS 設備更安全,此方面大家可以參考大王之前的這篇文章。

應用下載

以管理員帳號登入 NAS,找到並打開 App Center 應用。然後於「搜尋框」內輸入 QuFirewall,然後再於搜尋結果中將 QuFirewall 點選「安裝」,完成安裝後並將其「開啟」。

初始化防火牆

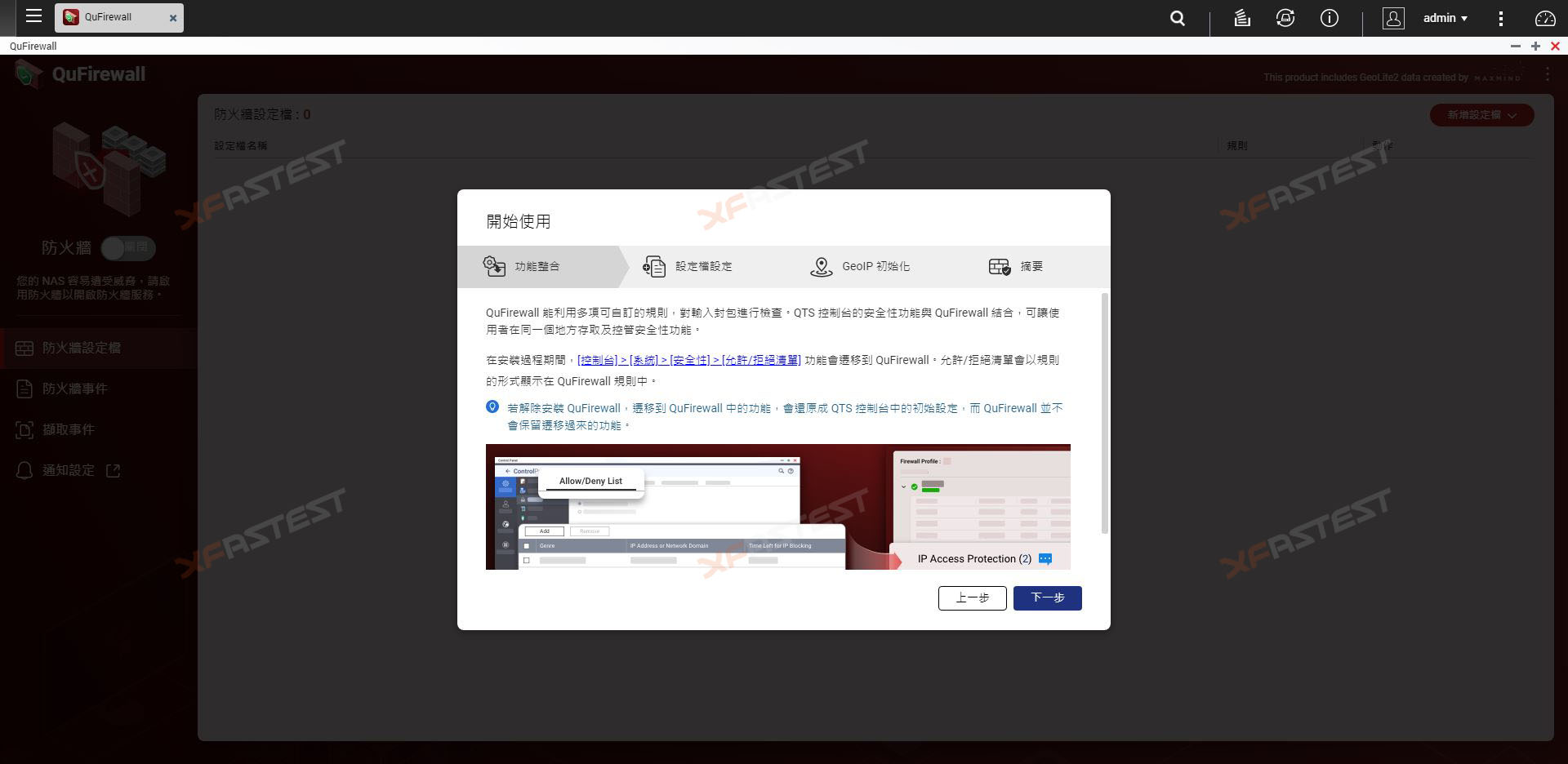

待安裝完成後,打開「QuFirewall」應用程式。然後系統就會跳出「開始使用」的設定精靈,第一步先按下「開始」進入基本設定步驟;之後的頁面蟬述了 QuFirewall 與原本作業系統的安全控管功能的整合,簡單檢視後再按「下一步」;接下來頁面會提供三個預設的「設定檔」可供選擇,這一步大王建議先選擇第一項的「基本保護」,然後再按「下一步」。

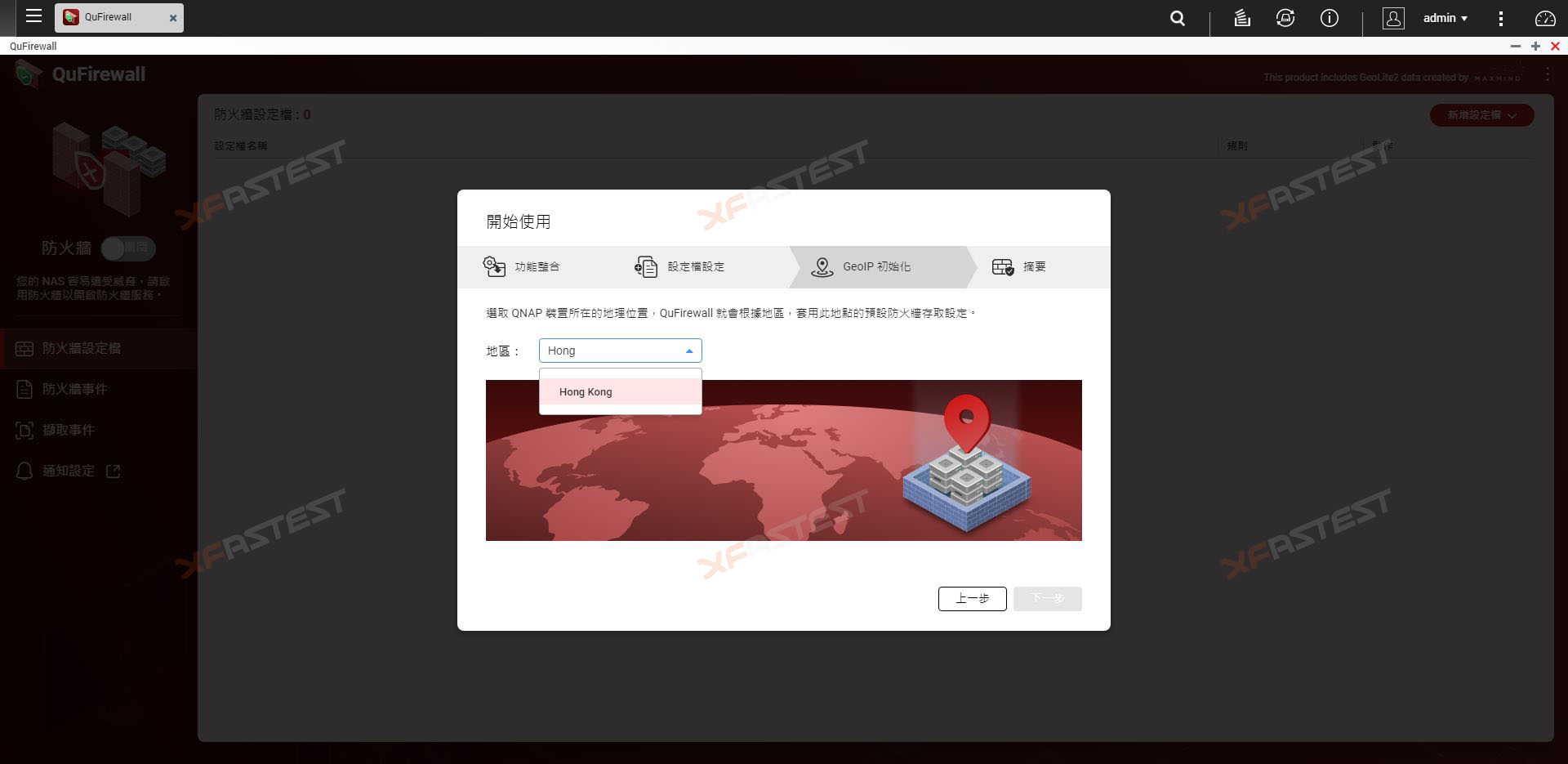

到了「GeoIP」設定的版面,只要選回 QNAP NAS 裝置的地理位置,就可以再按「下一步」;最後顯示你已完成建立防火牆設定檔,並預設剔上了「啟用防火牆」,只要再按「完成」,QuFirewall 就能正式啟用了。之後就會來到 QuFirewall 的主頁。

情境模擬

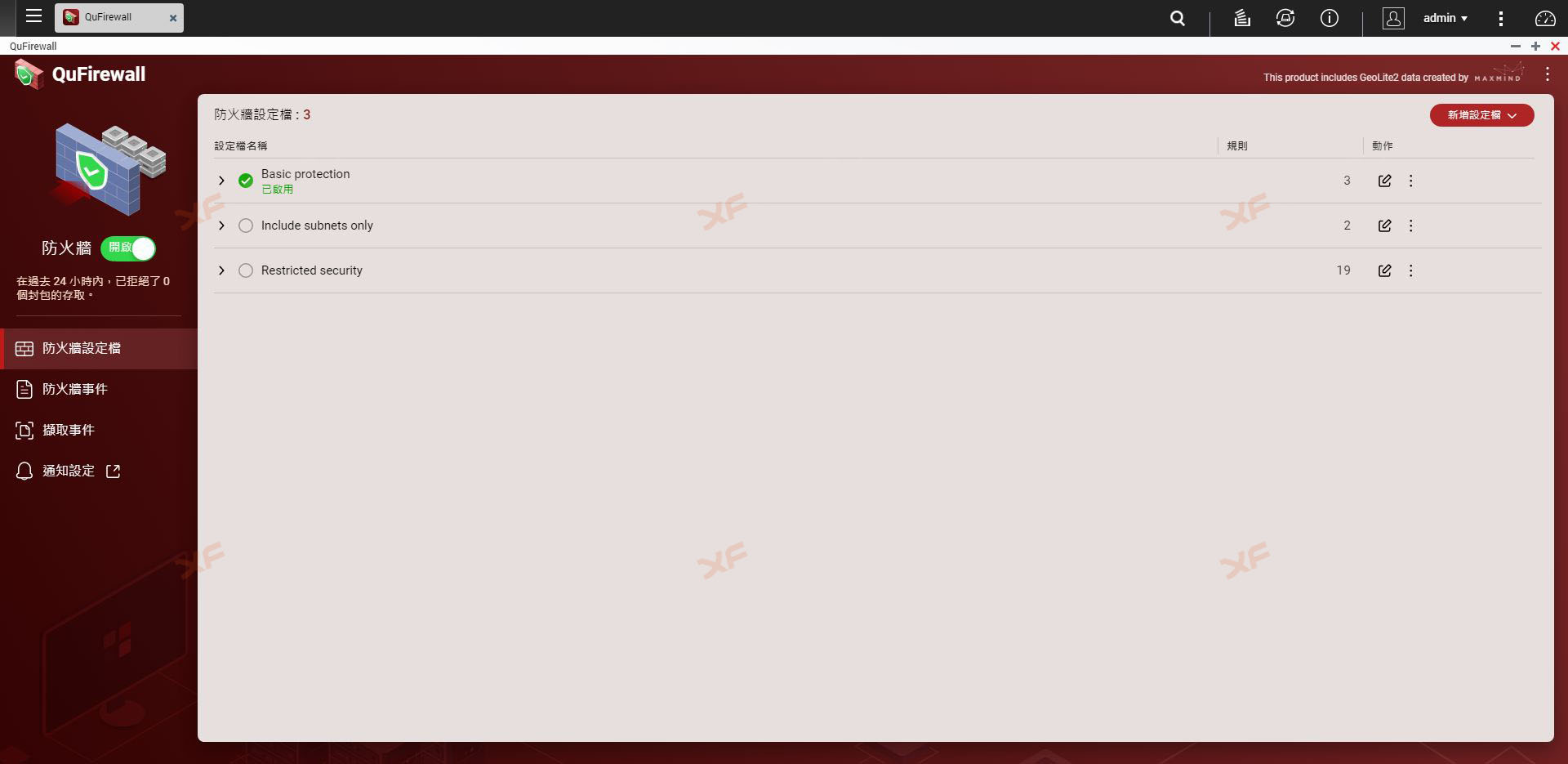

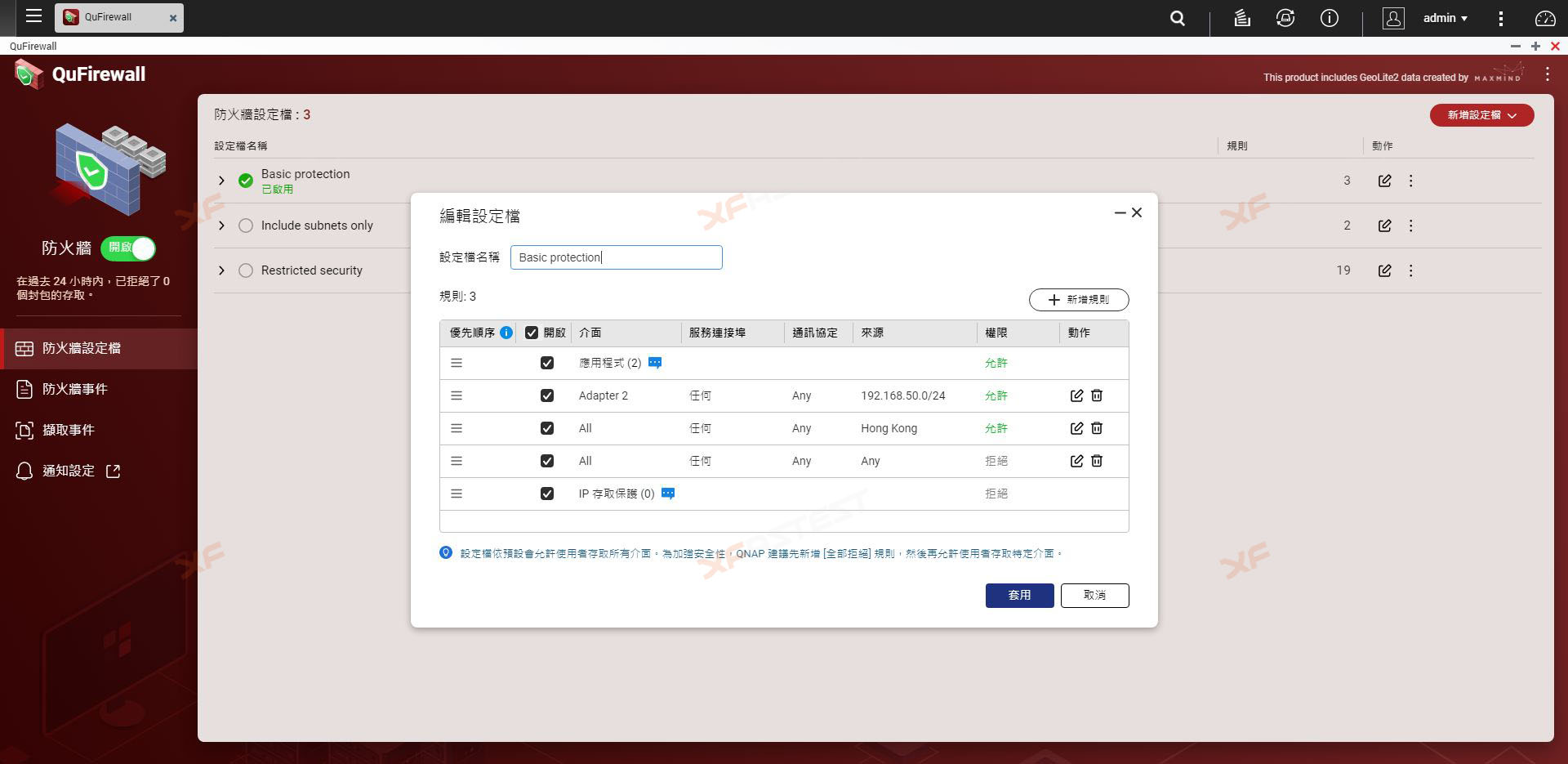

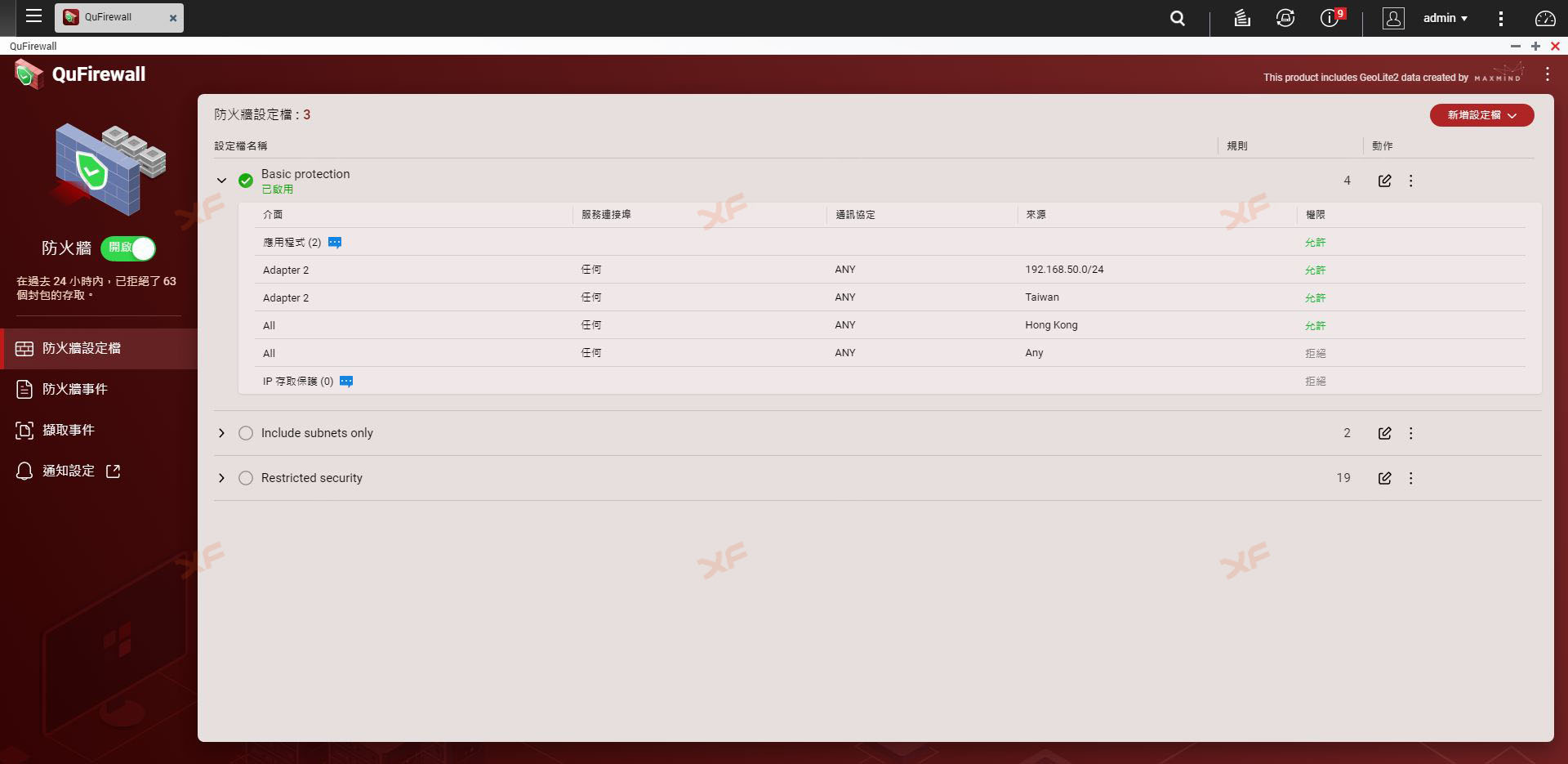

這個是在 QuFirewall 中,三個預設「設定檔」的「basic protection」,而本次將會以這個設定檔作為模擬情境。而這些設定檔的規則,防火牆是由上至下的順序讀取,故「允許」的規則將會先排,「拒絕」的將會放到最後,若果將這例子將最底部的兩項「拒絕」放到最頂,則全部連線皆會被擋住,所以在進行設定時務必留意。

- 來自「中國」、「俄羅斯」等非「香港」IP,在頭 3 行的允許規則上皆不符合,故未能獲得防火牆放行,而直到第 4 行的規則就被擋住,拒絕連線了。

- 而來自「香港」的 IP,將去到第 3 行的規則下,終於通過被放行了。

- 來自 192.168.50.x 的內聯網的設備,只要是經 Adapter 2 的 LAN Port 連線的話,則會被第 2 行的規則放行,否則將會到第 3 行的規則才會通過。

提一提醒大家的是,若果需要在去旅行時,存取 NAS,建議先加入旅行地點的 IP 地區為「允許」,這樣就可以免去在旅行地點上,需要用 VPN 連回香港才能登錄 NAS 的步驟。

進階設定

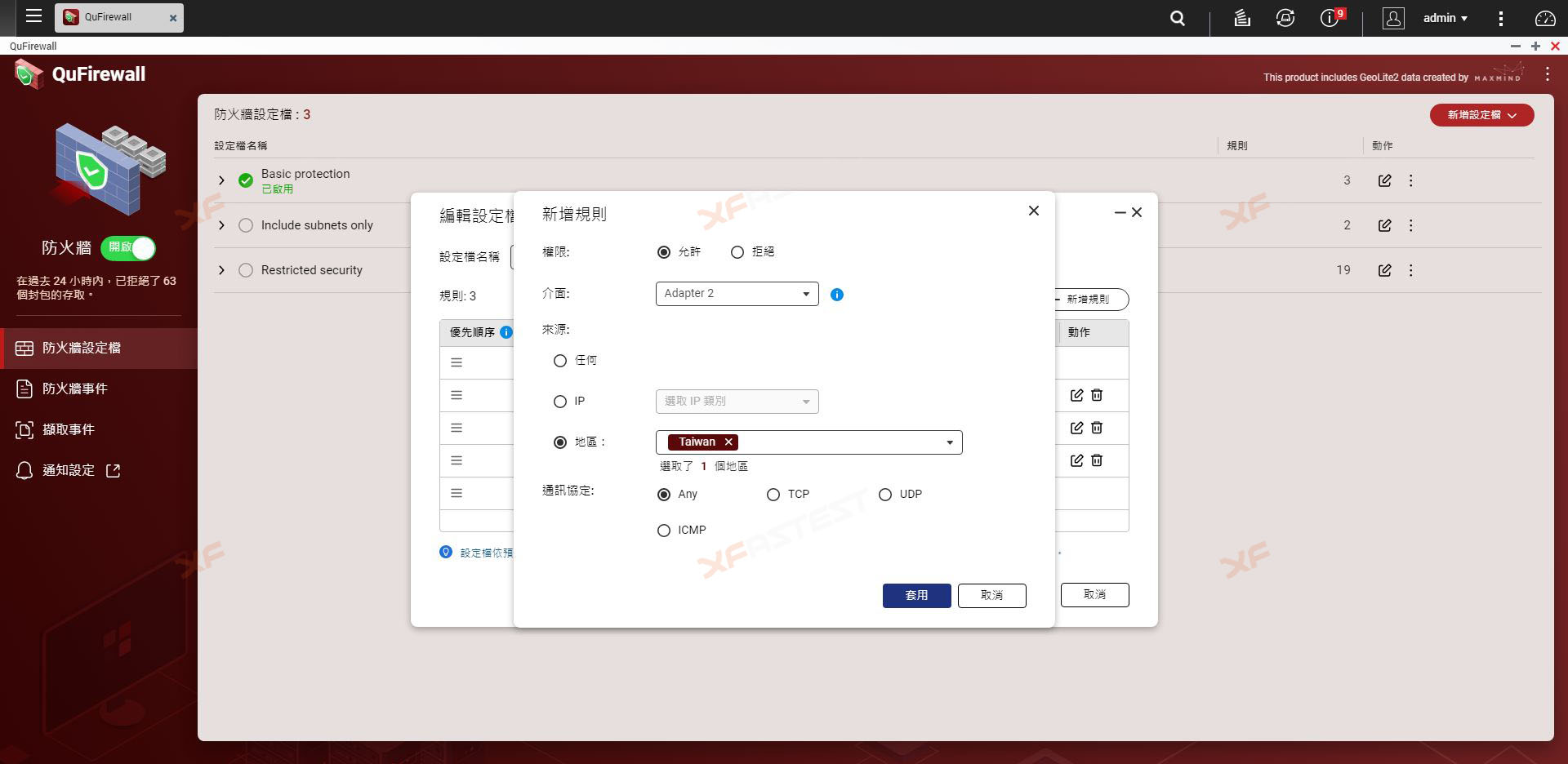

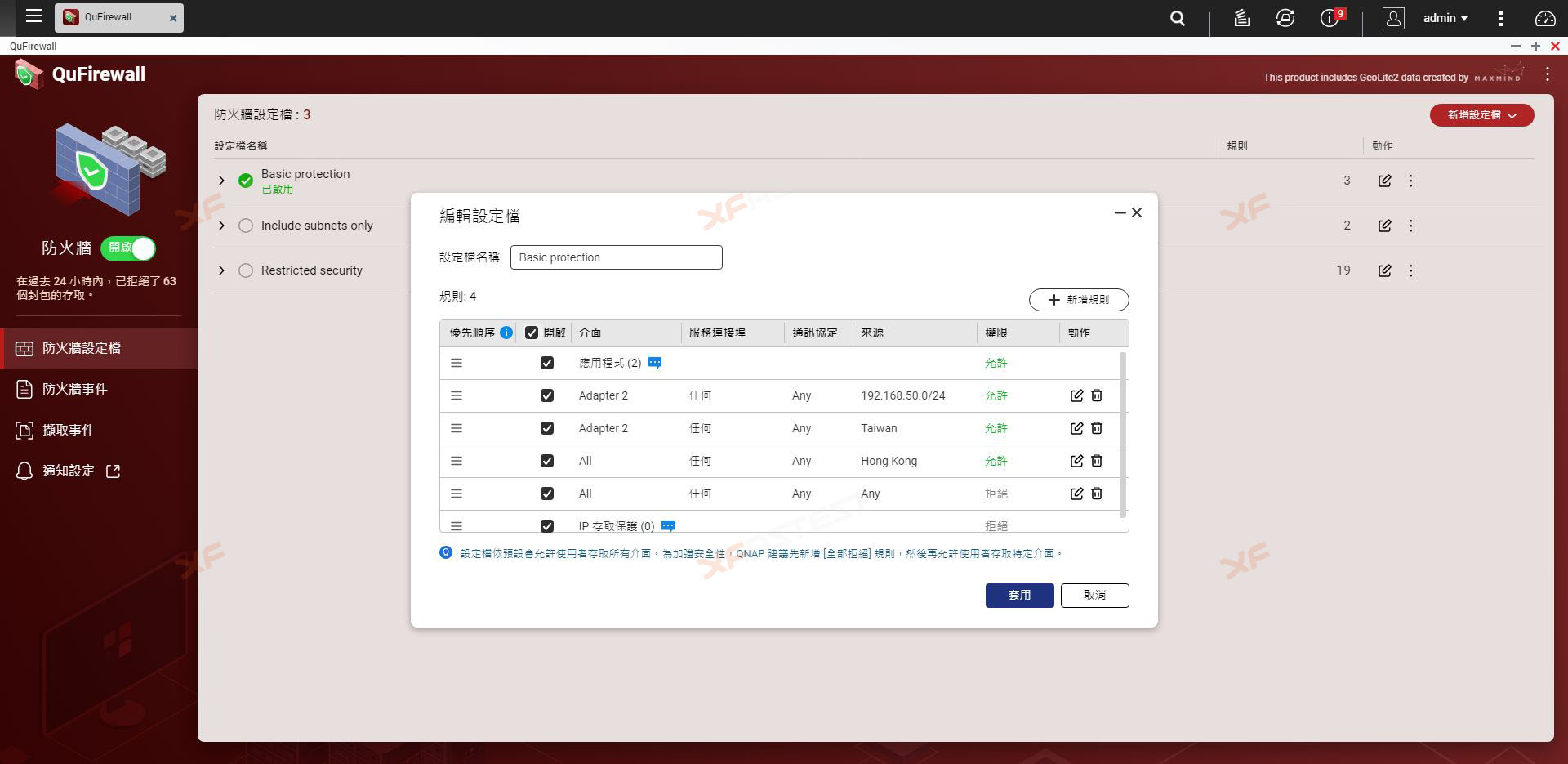

在加入上述新規則到「Basic protection」設定檔後,此設定檔上,來自「台灣地區」的 IP 及「192.168.50.0/24」內聯網只能經由「Adapter 2」LAN Port 進入,而所有介面皆允許來自「香港地區的」IP 進入,至於非以上條件及其他「地區」的 IP 皆不允許通常防火牆。

另外,QuFirewall 亦設有另外 2 個預設檔,不過不建議一般用家使用「Restricted Secirity」,由於其採用高度嚴謹的設定,所以若對「網絡」的認識不多的話,很容易導致不能連接上 NAS 設備,以致需要將 NAS 系統 reset。

其他功能概覽

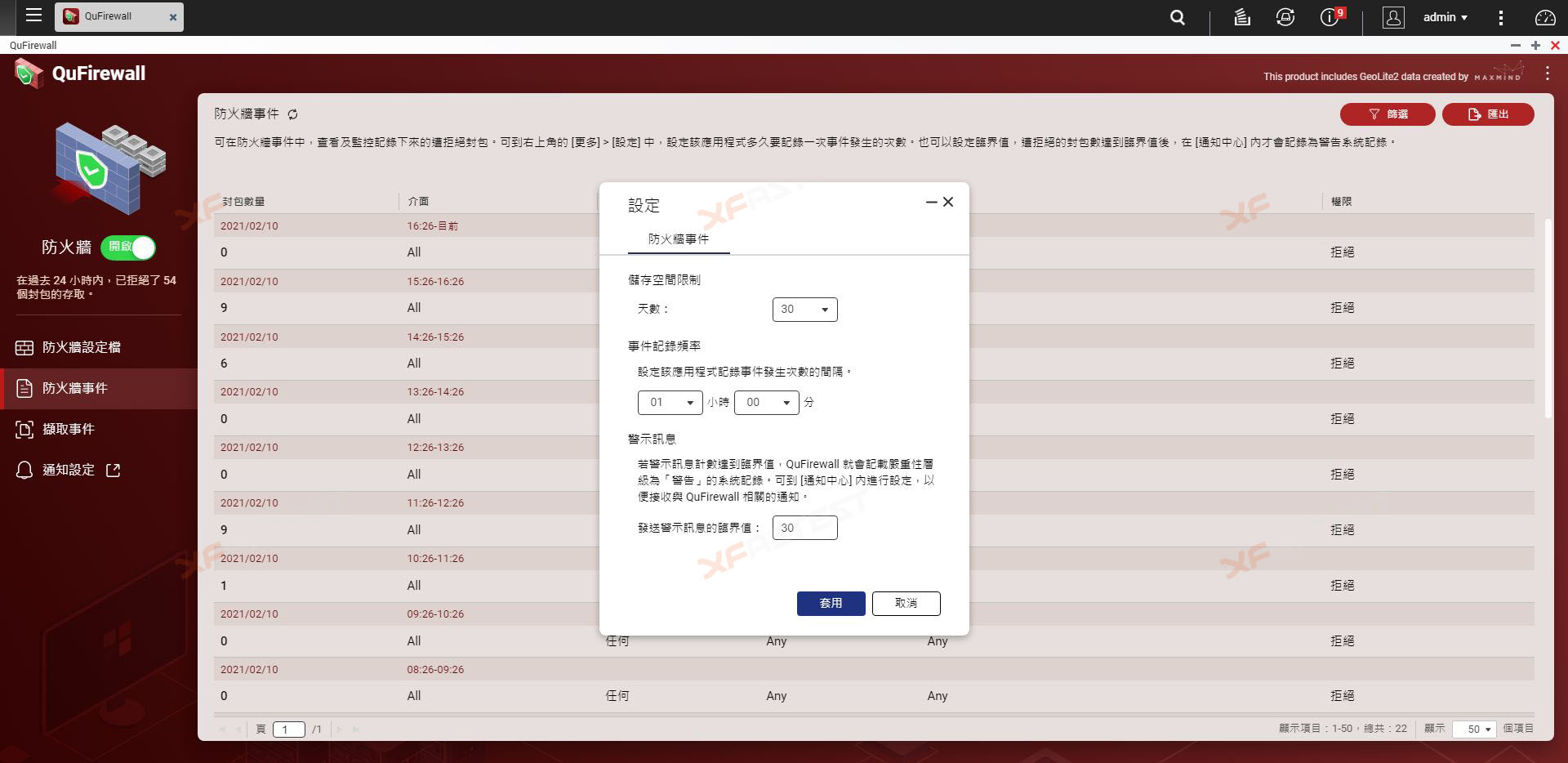

防火牆事件

在防火牆事件中,可於 「設定」頁面設定記錄事件的頻率、儲存日數及警示訊息的臨界值。當被拒絕的封包數達到設定的臨界值後,在「通知中心」便會記錄「警告」等級的系統記錄。同時在這些被拒絕封包與「警告」的數量異常地多的時候,便有機會是受到攻擊嘗試,建議此時到「擷取事件」錄取拒絕封包的記錄,並可嘗試更換連網的 Port。

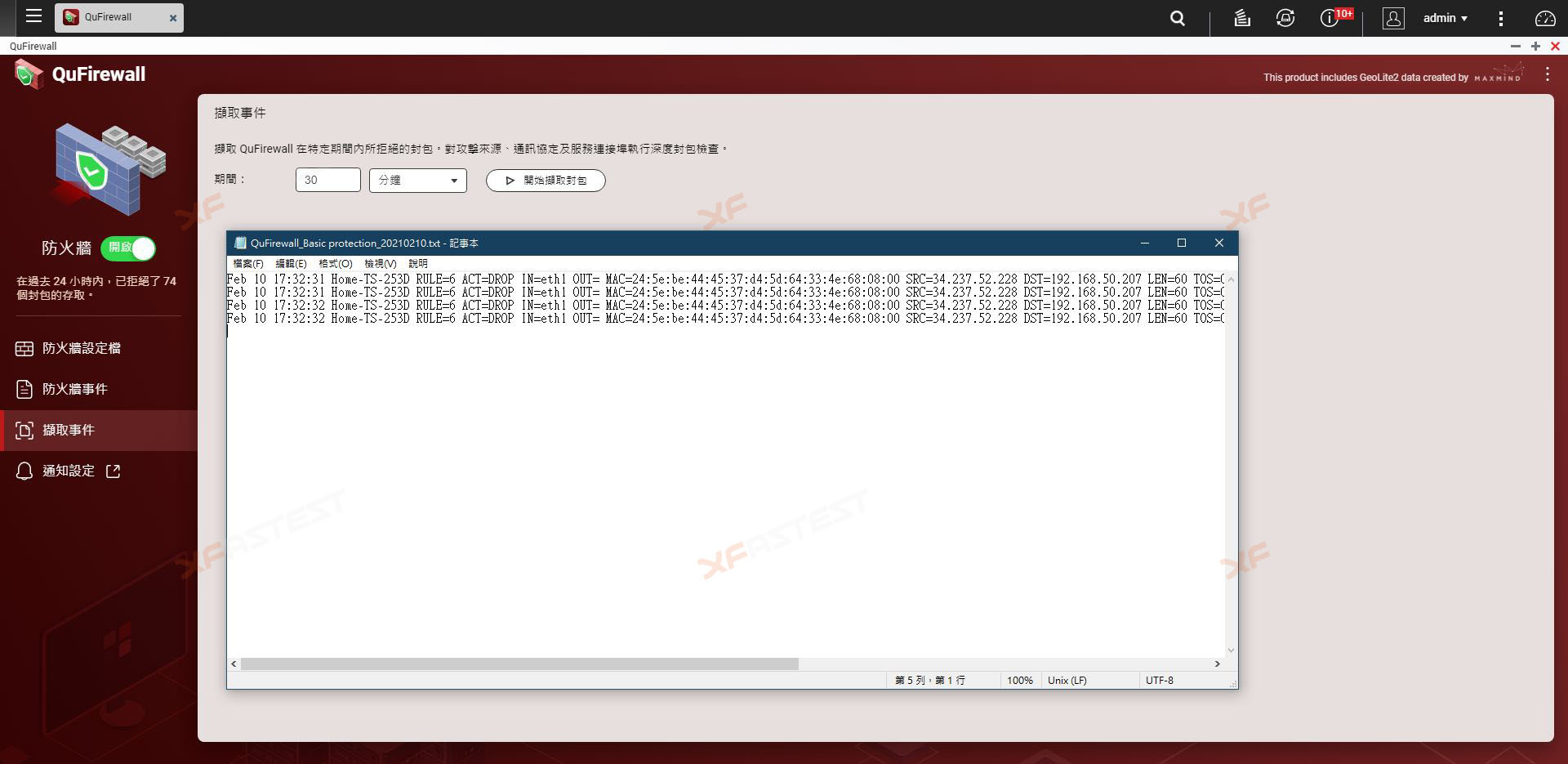

擷取事件

QuFirewall 的「擷取事件」可讓用家設定一段時間內,對拒絕的封包進行詳細的記錄,包括對攻擊來源、通訊協定及服務連接埠進行深度檢查。這些記錄有利於管理員找出 NAS 最近是否受到攻擊,並更容易去製定合適的措施。

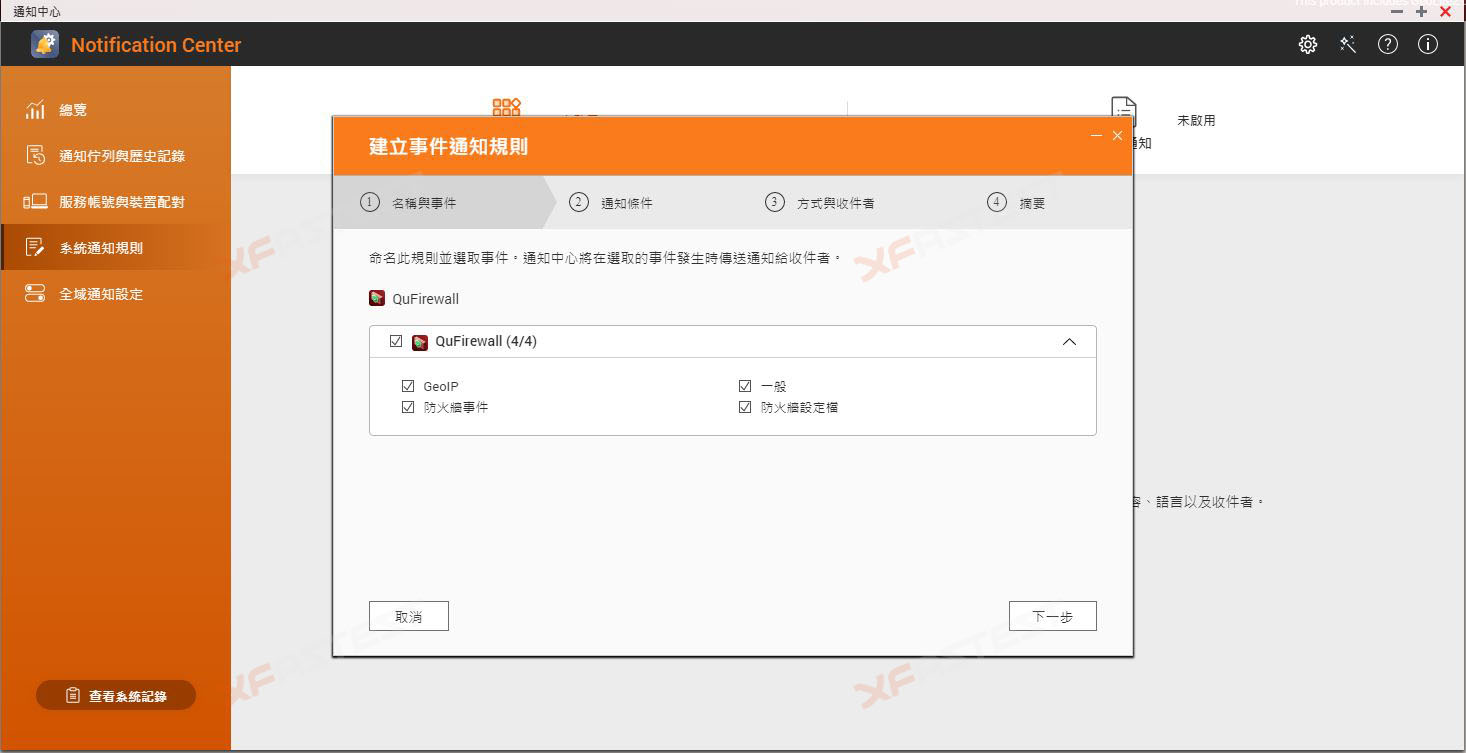

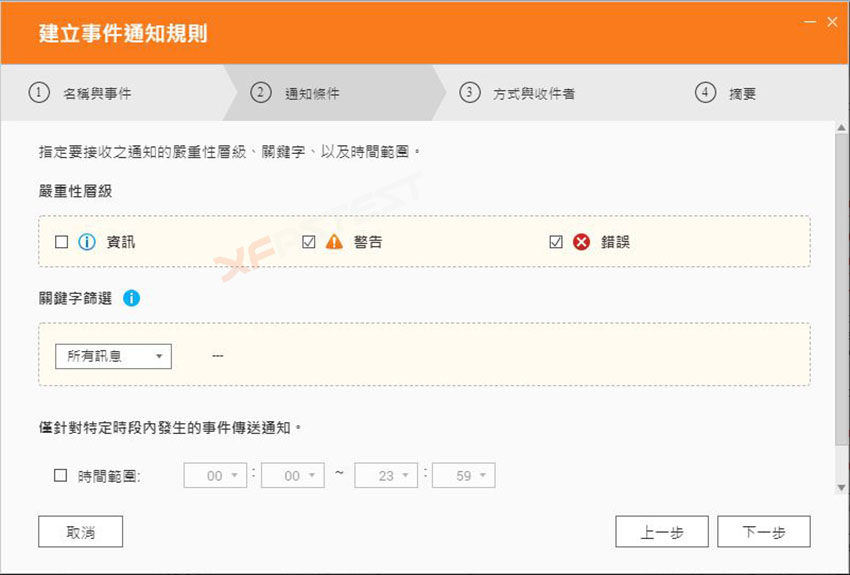

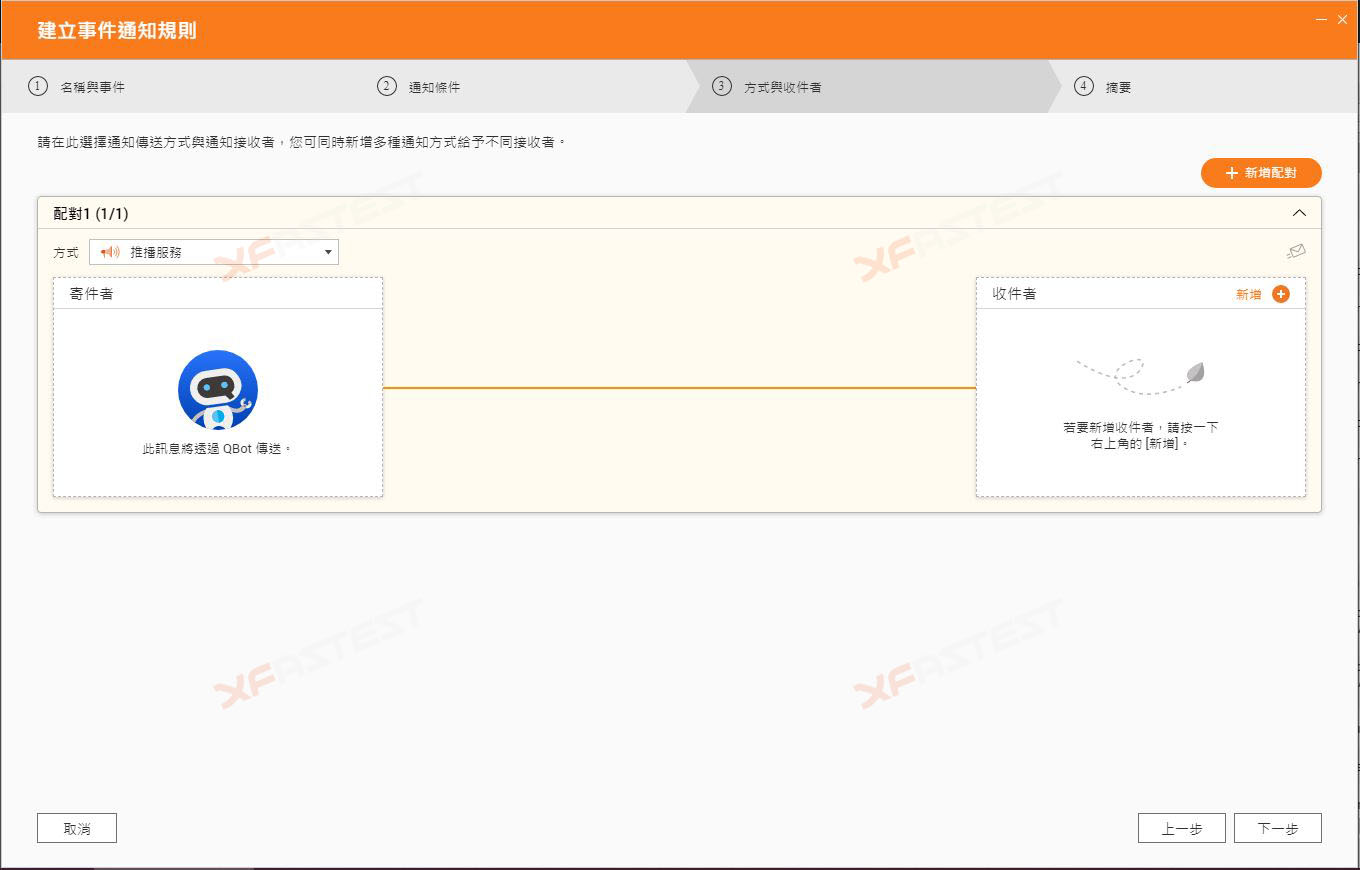

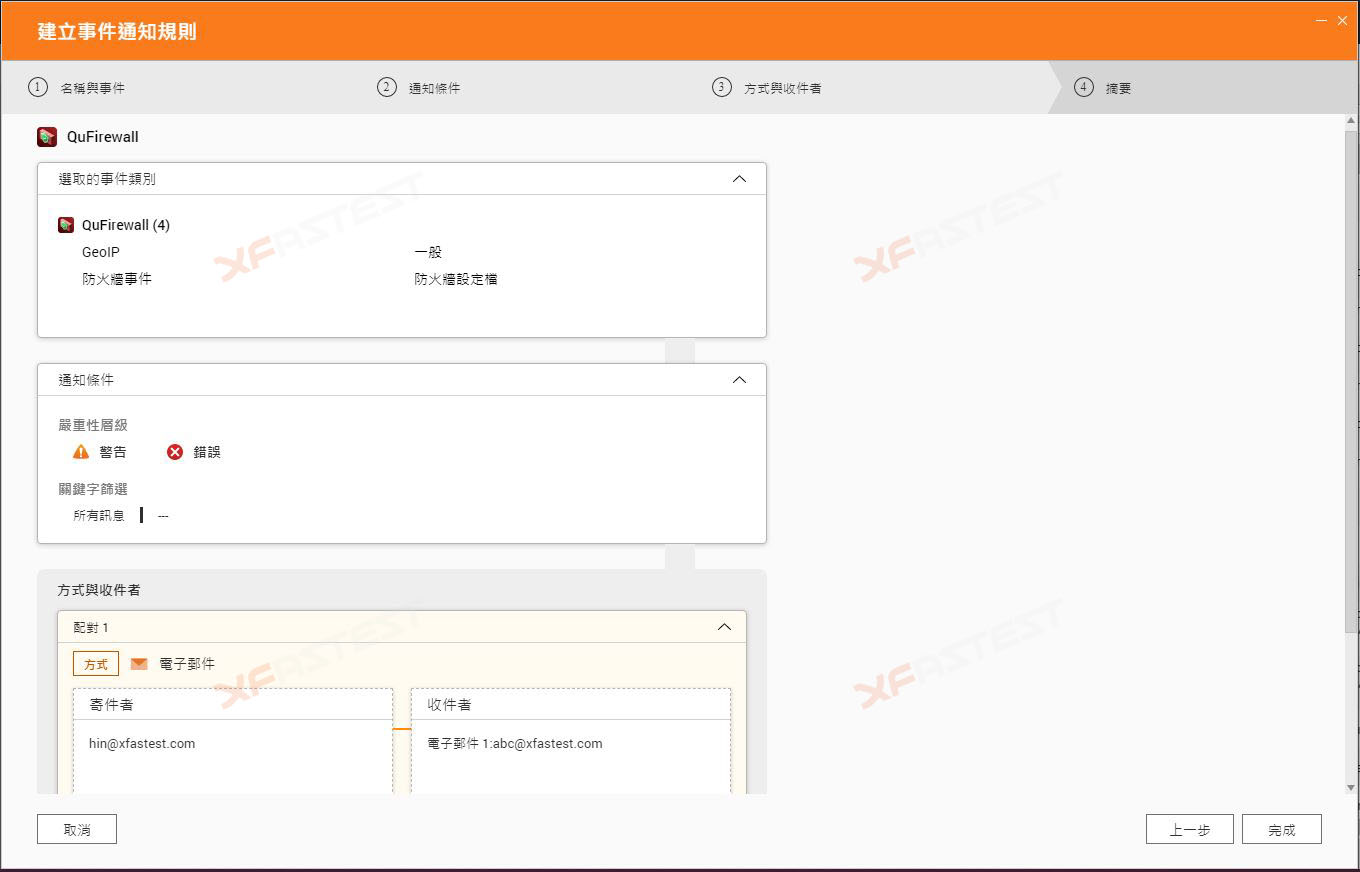

通知設定

大王建議普通用戶可以將「資訊」取消,否則你將會收到所有 QuFirewall 訊息,並將訊息推送給你。同時,你亦加以在「關鍵字篩選」中加入一些訊息中「須包含」、「不包含」的字眼,符合篩選才會發送訊息給你。

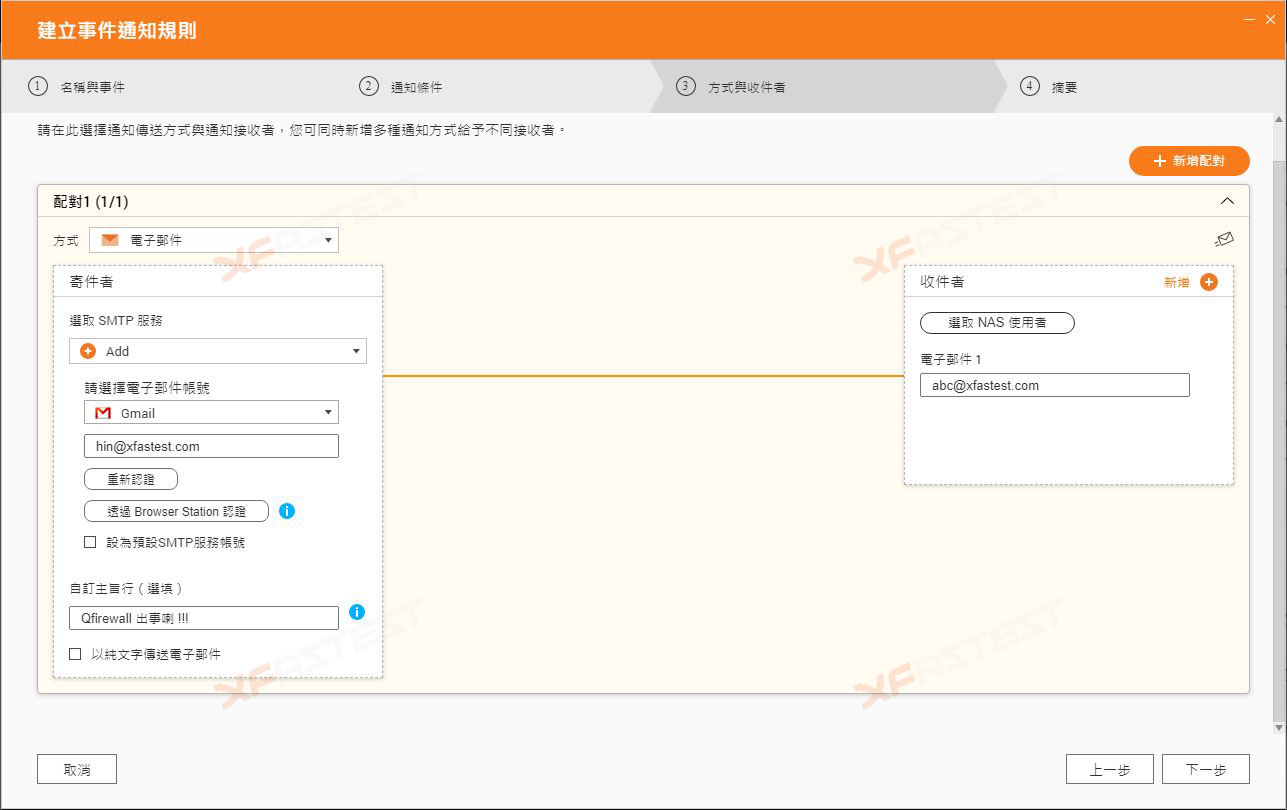

- 「Email」通知方式

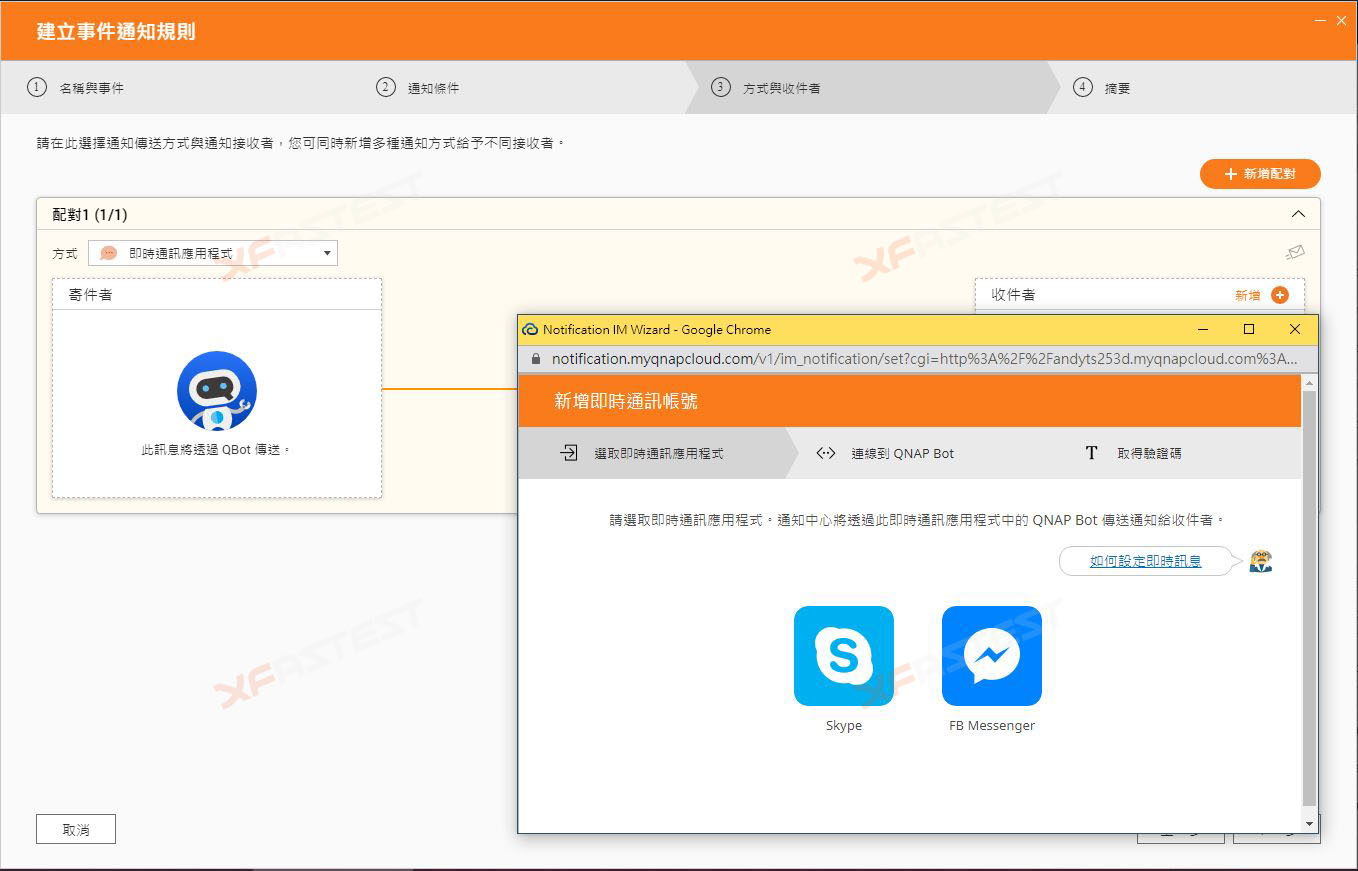

- 「即時通訊程式」通知方式,支援 Skype、FB Messenger

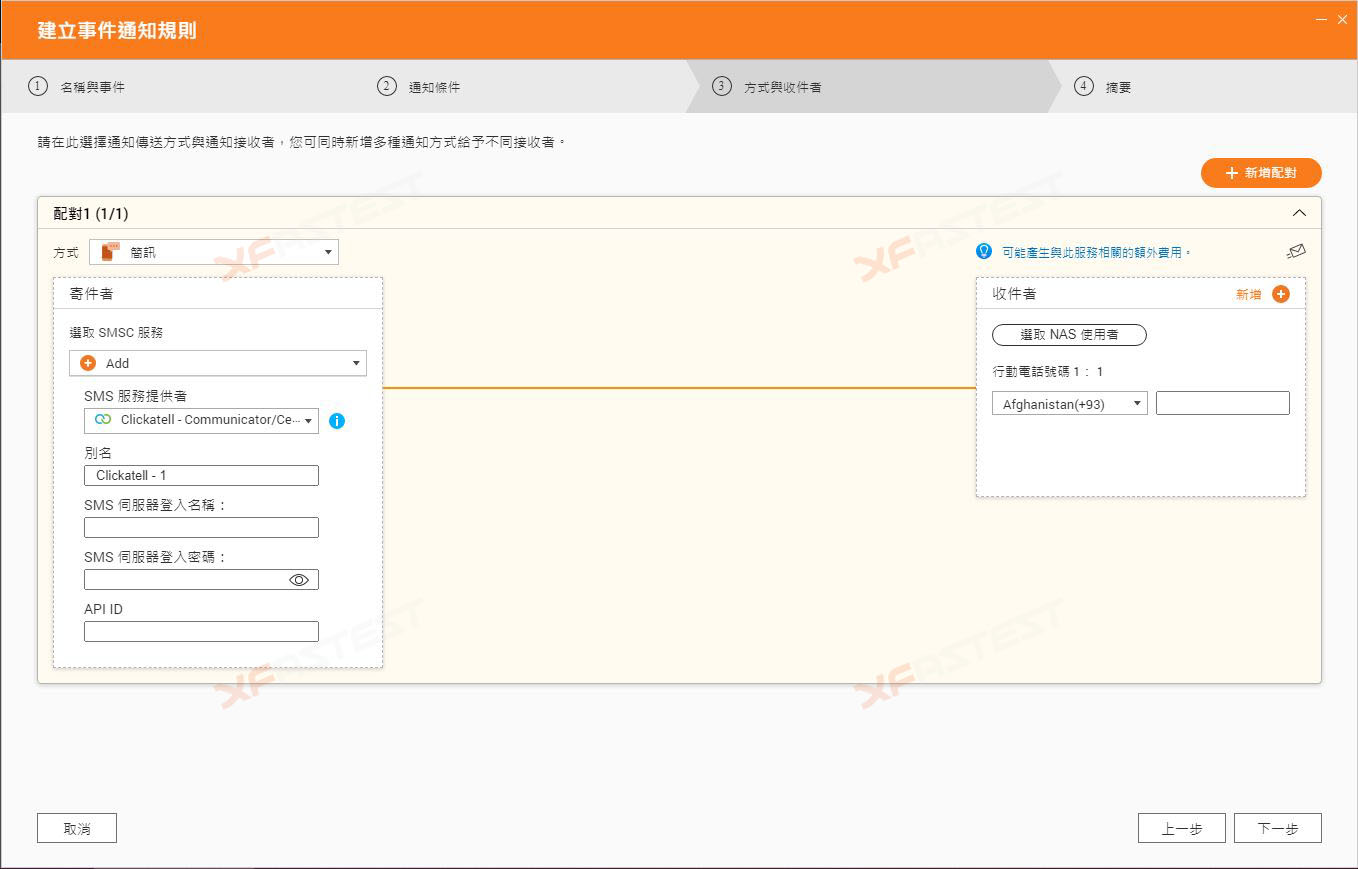

- 「短訊」通知方式

- 「推播服務」通知方式

在通知的方式有 4 種類型,包括 Email、即時通訊程式、短訊和推播。當中的「即時通訊程式」方式,目前就支援 Facebook messager、Skype。

完成所有設定後,最後一步在「摘要」檢查所有設定是否正確,之後便可以按「完成」。之後,QuFirewall 防火牆便會以設定的「通知原則」,按使用者所選的「通知方式」,進行通知提醒。

主動式封鎖 IP 攻擊名單

因為近年來愈趨頻繁的網絡攻擊,QNAP 在 QuFirewall v1.4.0 或更新版本中,加入全新的「資安事件應變團隊 PSIRT」的 IP 黑名單。在此名單中,QNAP 會將收集到的攻擊者 IP 持續新增到該名單中,並會透過自動更新來推送到 QuFirewall 的 PSIRT 規則清單內,為你主動封鎖已知攻擊者的 IP,以降低用戶設備受攻擊的風險。