只對外開放有需要使用的服務

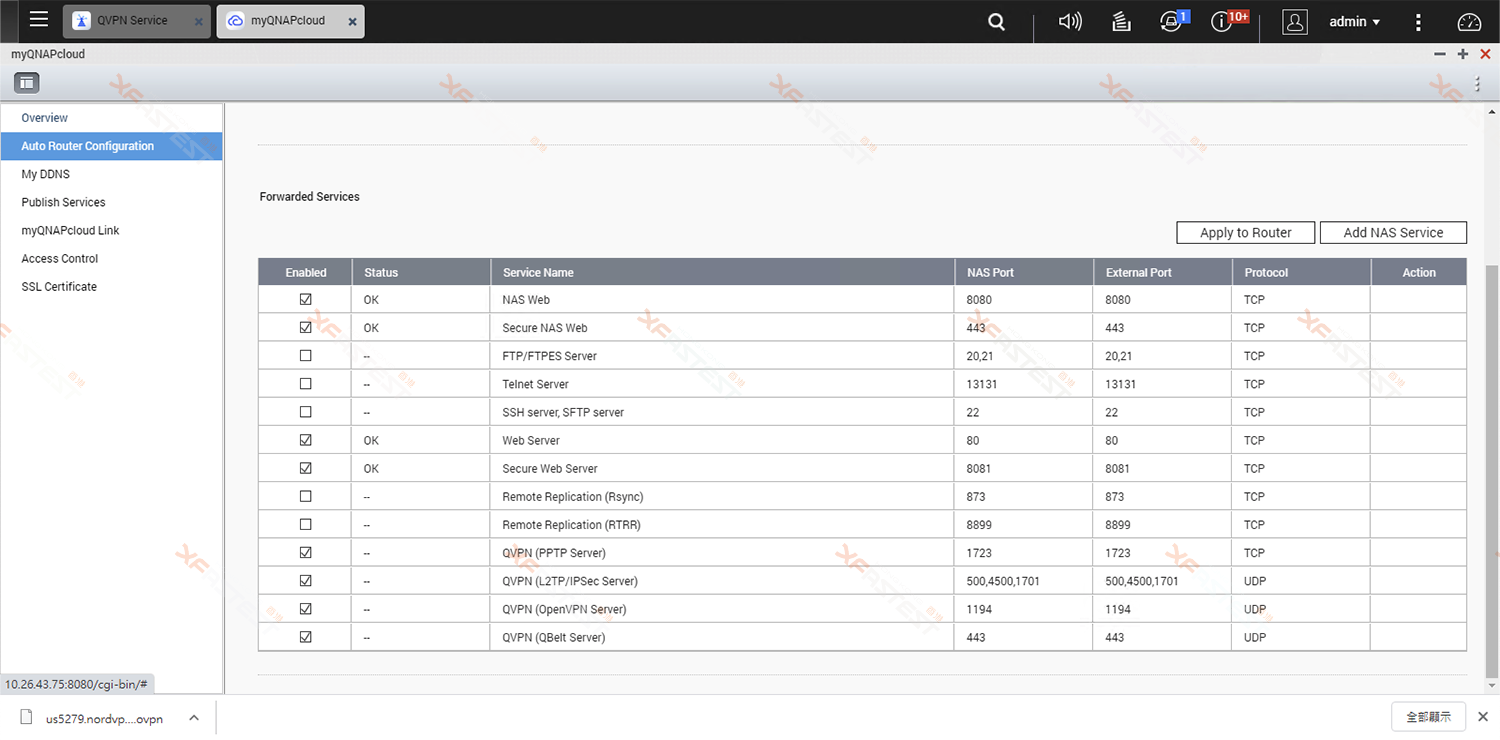

根據非正式統計,駭客會針對不同服務的連接埠進行攻擊,嘗試利用漏洞或猜出密碼。雖然 NAS 通常安裝在 Router 後面,有 Router 的基本防火牆功能保護,但是,錯誤的設定如使用 Router DMZ 功能把所有連接埠開放到 NAS,又或是把不必要的服務對外開放,會增加被駭客攻擊的風險。因此,只對外開放有需要在外網使用的服務可以減低風險。如果外網存取需求不大的話,可以考慮停用所有 Port Forwarding 設定(包括 UPnP 自動 Port Forwarding)及使用 NAS 廠商提供的 Relay Service 來安全連接 NAS,如 QNAP 的 myQNAPcloud Link 服務,因 myQNAPcloud Link 服務可以設定成需要先登入 QNAP 雲服務作存取控制,能有效避免讓駭客連線到你的 NAS 試圖攻擊。

有關 myQNAPcloud Link 設定,可參考:

用家甚至可以只開放 VPN Server 的連接埠,把所有服務改為在 VPN 環境下執行,雖然略為不便,但總比直接暴露在互聯網上安全多了!

有關 VPN 設定,可參考:

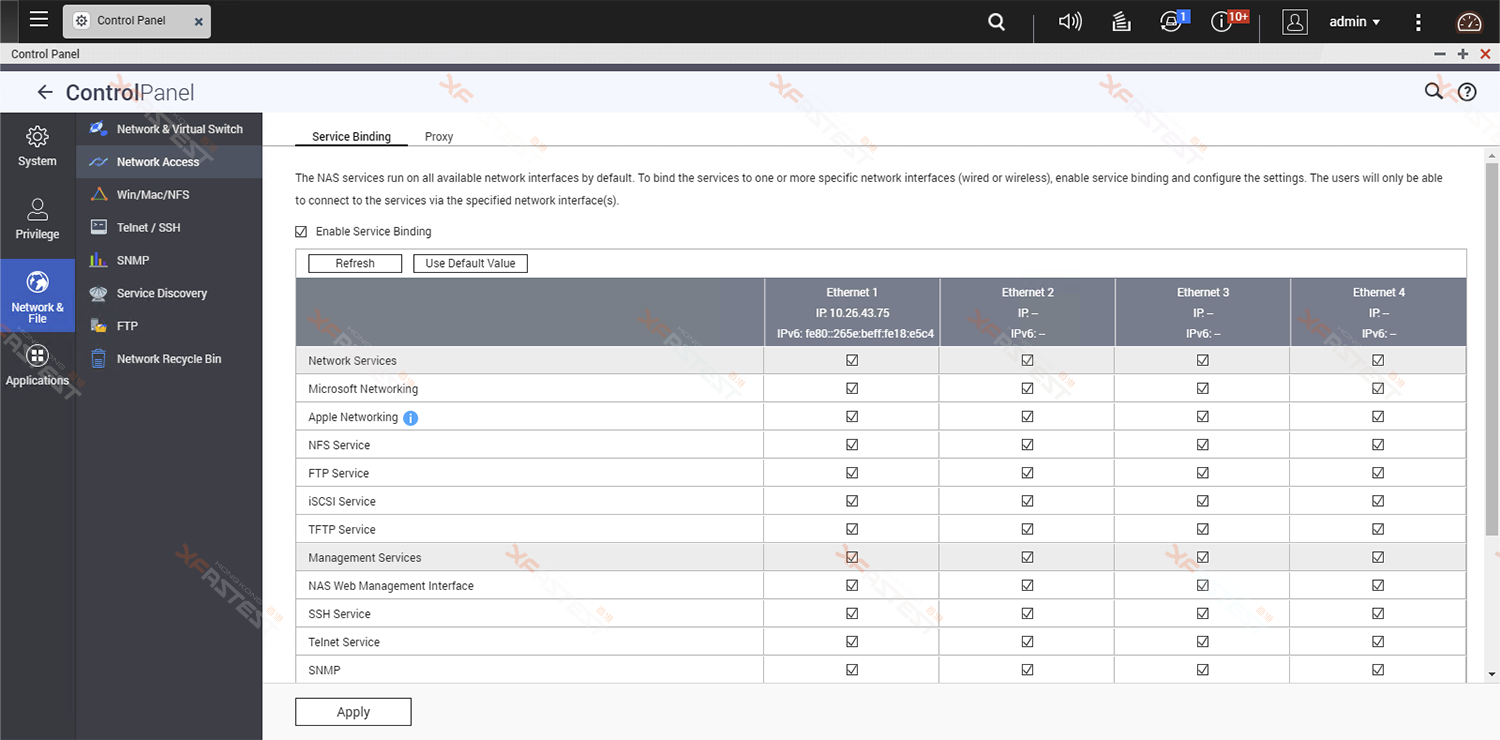

此外,在有多於一個 LAN Port 的 NAS,用家可以針對內聯網連線啟用 QNAP 提供的「服務連結」(Service Binding)功能,這可以把特定的 NAS 服務指定到某一個 LAN Port,確保服務只在有需要的 LAN Port 運行,減低 NAS 被攻擊的機會,自然讓 NAS 更安全。