近日 Microsoft 揭露了新一輪殭屍網路攻擊活動,涉及是次攻擊的為 Mozi 殭屍網路病毒。研究人員發現,Mozi 近日針對 Netgear、華為、中興 (ZTE) 等品牌網絡設備進行攻擊,同時於被成功入侵的設備內加入了持續運作能力。

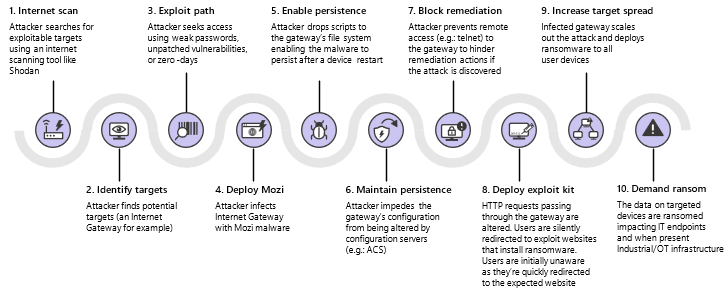

Mozi 屬於 P2P 殭屍網路,於 2019 年 12 月被 Netlab 360 實驗室發現,主要透過 DHT 協定來感染及傳播到物聯網 (IoT) 及網絡設備,如 Router、Network Gateway 及 DVR 等設備。透過類似物聯網搜尋引擎 Shodan,來找尋、識別在公開網路上的設備。之後再利用漏洞受弱密碼等方式,入侵並植入 Mozi 的代碼。讓攻擊者可利用這些被入侵的設備發動 DDoS 攻擊,並能以這些受感染設備作為跳板,攻擊具更高價值的目標。

而為了提升權限,Mozi 會利用 CVE-2015-1328 漏洞,取得管理員存取權限,並再針對各品牌的設備停用特定的通訊埠及竄改密碼,阻止管理員透過管理伺服器還原受害裝置的組態。如 ZTE 將被停用 TR-069 埠並中斷裝置與自動組態伺服器的連線能力;Netgear 的 35000 埠;華為的 50023 埠。且黑客會加入 讓 Mozi 可持續運作的能力,如加入指令碼讓 Mozi 可隨著設備開機就執行。

Microsoft 最後建議採用上述品牌設備的管理者要使用強密碼以及安裝最新的修復程式,來預防 Mozi 攻擊。